Web-Superkräfte freigeschaltet: Warum Isolated Web Apps (IWAs) die alten iFrames in Rente schicken

Isolated Web Apps (IWAs) lösen das Sicherheitsdilemma des Drive-by Webs und ermöglichen Unternehmen vertrauliche APIs für tiefe Systemintegration – eine architektonische Revolution jenseits von PWAs.

Inhalt entdecken

- 1 Das Dilemma des „Drive-by Web“: Wenn PWAs an ihre Grenzen stoßen

- 2 IWA: Das Sicherheitsmodell mit dem VIP-Pass

- 3 Basis-Infos: Die drei Säulen von IWAs

- 4 Die Killer-Features: APIs, die PWAs nur träumen können

- 5 Controlled Frame API: Das Ende des iFrame-Kopfzerbrechens

- 6 Direct Sockets API: Direkte Kommunikation jenseits von HTTP

- 7 Weiterführende Links

- 8 Der Haken: Exklusivität und das Gatekeeping

- 9 FAQ: Häufige Fragen zu Isolated Web Apps

- 10 Kritik: Die Schattenseiten der Kontrolle

- 11 Menschlich: Die Entfremdung vom offenen Web

- 12 Philosophisch: Die Paradoxie der verordneten Vertrauenswürdigkeit

- 13 Gesellschaftskritisch: Die Machtkonzentration hinter der Fassade

- 14 Fazit: Zwei Welten, eine Plattform – Die strategische Wahl

- 15 Quellen der Inspiration

Das Dilemma des „Drive-by Web“: Wenn PWAs an ihre Grenzen stoßen

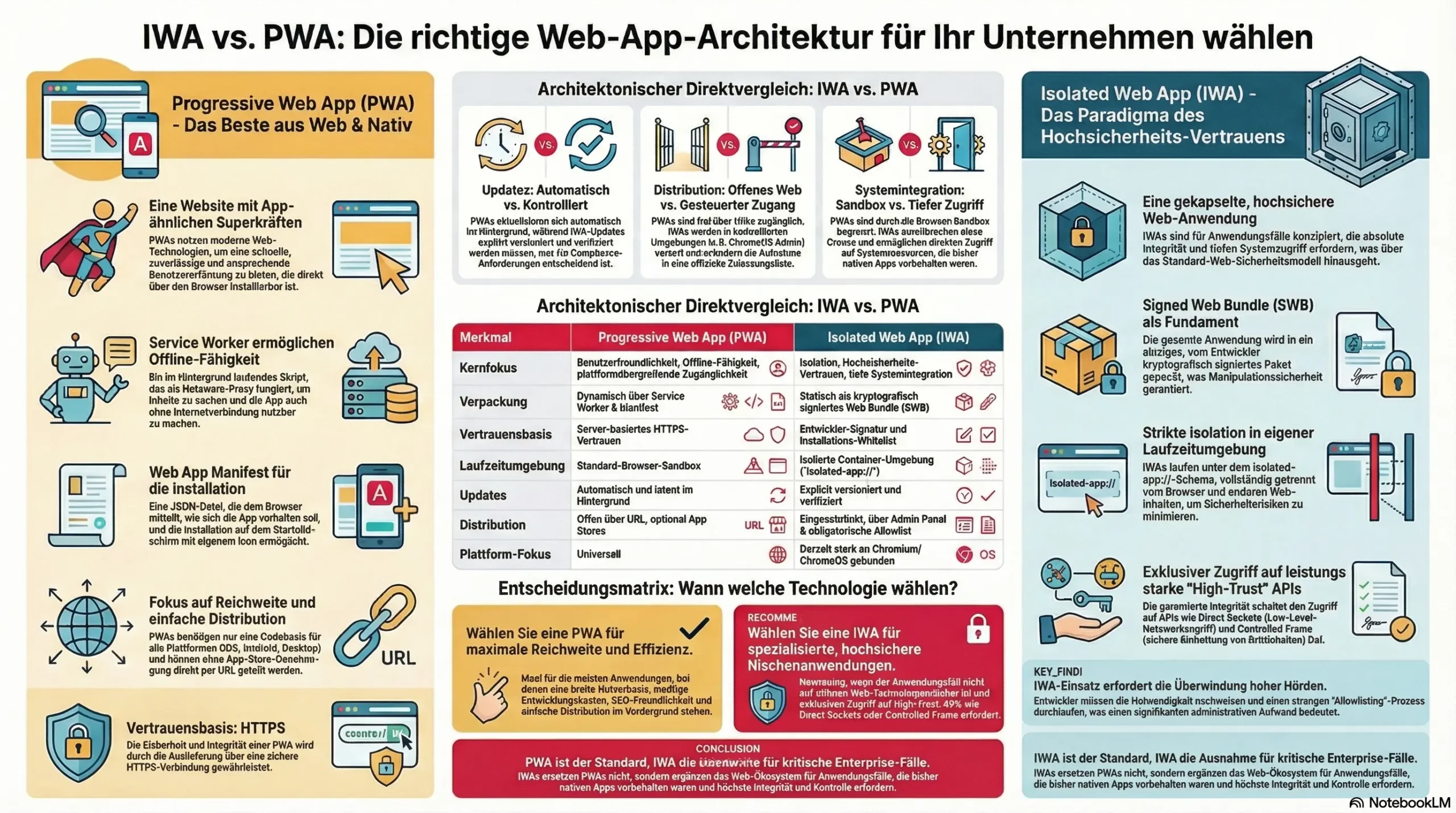

Wir lieben Progressive Web Apps (PWAs) für ihre universelle Reichweite, Offline-Fähigkeit und schnelle Entwicklungszyklen. Sie sind der Goldstandard, wenn es darum geht, Anwendungen mit minimalem Aufwand auf jedem Gerät zu betreiben. Doch das sogenannte „Drive-by Web“ – das standardmäßige Web, bei dem NutzerInnen im Vorbeiscrollen Code von beliebigen Servern laden – ist aus Sicherheitsgründen fundamental konservativ. Sobald Unternehmensanwendungen tiefe Systemintegrationen oder leistungsstarke APIs benötigen, stoßen PWAs unweigerlich an ihre Grenzen. Das leidige Problem: Einbetten sensibler Inhalte via <iframe> scheitert an Restriktionen wie X-Frame-Options oder Content Security Policy. Die Lösung ist radikal und elegant: Isolated Web Apps (IWAs) – ein architektonischer Sprung, der Webtechnologien in eine High-Trust-Umgebung verpackt und exklusive APIs freischaltet, die dem offenen Web verwehrt bleiben.

IWA: Das Sicherheitsmodell mit dem VIP-Pass

Isolated Web Apps operieren in einem High-Trust-Sicherheitsmodell, das Integrität und Kontrolle über die gesamte Anwendungslebensdauer garantiert. Um diesen privilegierten Status zu erlangen, müssen IWAs drei architektonische Kriterien erfüllen: verpackt, isoliert und eigenständig. Diese Maßnahmen schaffen eine Vertrauensbasis, die es dem System erlaubt, Rechte zu gewähren, die im offenen Web undenkbar wären.

Basis-Infos: Die drei Säulen von IWAs

- Verpackung (Signed Web Bundle, SWB): Die gesamte Anwendung wird nicht live von einem Server bezogen, sondern in einem kryptografisch signierten Web Bundle (.swbn) verpackt. Diese digitale Signatur garantiert die Integrität und Herkunft und verhindert Manipulationen während der Verteilung.

- Isolation: IWAs laufen in einer streng kontrollierten Sandkasten-Umgebung, getrennt vom Haupt-Browserprozess und anderen Webinhalten. Sie nutzen das eigene Protokoll

isolated-app://, das strikte Same-Origin-Policies erzwingt und Speicherisolation gewährleistet. - Eigenständigkeit: Die Anwendung ist vollständig gebündelt, was Versionskontrolle und administrative Governance vereinfacht. Administratoren können exakt definieren, welche Version auf welchen Geräten läuft.

Die Architektur ist kein theoretisches Konzept, sondern ab Chrome 143 produktiv einsetzbar, insbesondere auf ChromeOS in verwalteten Unternehmensumgebungen. Die Isolation ist so grundlegend, dass IWAs standardmäßig alle Berechtigungsanfragen blockieren und EntwicklerInnen explizit über ein permissions_policy-Feld im Web App Manifest opt-in müssen. Dieses Prinzip des „security by default“ unterscheidet IWAs fundamental vom klassischen Web, wo Berechtigungen oft nachlässig vergeben werden.

Die Killer-Features: APIs, die PWAs nur träumen können

Der Hauptgrund für IWAs ist der Zugang zu High-Trust-APIs, die im offenen Web aus Sicherheitsgründen unzugänglich sind. Diese APIs adressieren genau die Schmerzpunkte, die Unternehmen seit Jahren plagen: Kontrolle über eingebettete Inhalte und direkte Netzwerkkommunikation.

Controlled Frame API: Das Ende des iFrame-Kopfzerbrechens

Das <iframe>-Element ist das Stiefkind der Webentwicklung: Sicherheitsrichtlinien blockieren Einbettungen, CSPs verhindern Script-Injection, und die Kontrolle über das eingebettete Dokument bleibt rudimentär. Die Controlled Frame API löst dieses Dilemma radikal. Als exklusiv für IWAs verfügbares Element <controlledframe> ermöglicht sie das Laden beliebiger Webinhalte von Drittanbietern, selbst wenn diese restriktive Einbettungsrichtlinien durchsetzen. Die einbettende IWA erhält tiefgreifende Kontrollmöglichkeiten: Navigation kann via back(), forward() und reload() gesteuert werden, der Speicher des Frames verwaltet (z. B. Cookies gelöscht) und sogar Skripte via executeScript() sowie Styles via insertCSS() injiziert werden. Diese Fähigkeiten sind für Unternehmens-Dashboards, digitale Beschilderung in Einkaufszentren oder Klassenzimmer-Präsentationen unverzichtbar, wo Inhalte aus heterogenen Quellen nahtlos aggregiert und brandkonform gestaltet werden müssen. Die API integriert zudem mit Permissions Policy, wobei die IWA explizit die „controlledframe“-Richtlinie im Manifest deklarieren muss, um die Funktion zu aktivieren.

Direct Sockets API: Direkte Kommunikation jenseits von HTTP

Die Direct Sockets API ist die vielleicht radikalste Erweiterung der Webplattform. Sie ermöglicht es IWAs, direkte TCP- und UDP-Kommunikationssitzungen mit Servern oder Geräten zu eröffnen, die eigene, nicht web-kompatible Protokolle verwenden. Das bedeutet: Webanwendungen können nun mit lokalen Hardware-Ressourcen, industriellen Steuerungen oder IoT-Geräten interagieren, was bisher nur nativen Anwendungen vorbehalten war. Die API basiert auf modernen Streams (ReadableStream und WritableStream) zur effizienten Datenübertragung und unterstützt sowohl ausgehende Verbindungen als auch das Lauschen auf eingehende Verbindungen via TCPServerSocket. Die Implikationen für die Industrie 4.0 sind enorm: Maschinensteuerungen, Gebäudemanagement-Systeme oder medizinische Geräte können nun mit Webtechnologien angebunden werden, ohne Sicherheitskompromisse eingehen zu müssen. Die API ist aktuell in Chromium-Browsern verfügbar und setzt explizit den IWA-Kontext voraus.

Weiterführende Links

- Isolated Web Apps – Chrome Developer Dokumentation

https://developer.chrome.com/docs/iwa - Controlled Frame API – Technische Spezifikation

https://wicg.github.io/controlled-frame - Direct Sockets API – WICG Entwurf

https://wicg.github.io/direct-sockets - Chrome Enterprise – IWA Admin Panel

https://support.google.com/chrome/a/answer/9367354 - WICG Isolated Web Apps GitHub Repository

https://github.com/WICG/isolated-web-apps

Der Haken: Exklusivität und das Gatekeeping

IWAs sind kein Allheilmittel und nicht dazu gedacht, PWAs zu ersetzen. Sie sind ein spezialisiertes Werkzeug für hochsensible Anwendungsfälle, und dieser Fokus spiegelt sich im Zulassungsprozess wider. Ab Chrome 143 (ChromeOS) können IWAs nur noch über das Admin-Panel installiert oder aktualisiert werden, wenn sie auf einer zentralen Zulassungsliste (Allowlist) stehen. EntwicklerInnen müssen Google kontaktieren und nachweisen, dass ihr Anwendungsfall nicht mit offenen Web-Technologien wie PWAs oder Browsererweiterungen realisierbar ist. Dieser Bewerbungsprozess erfordert Mitgliedschaft im IWA-Early-Adopter-Programm und eine detaillierte Begründung. Der strategische Fokus liegt klar auf verwalteten Unternehmensumgebungen und geschlossenen Flotten (z. B. Chrome Enterprise), wo Administratoren Versionskontrolle und Integrität strikt gewährleisten müssen. Dieses Gatekeeping stellt sicher, dass die mächtigen APIs nicht missbraucht werden, kreiert aber auch eine Abhängigkeit von Googles Bewilligungsprozess. Die Entwicklung einer IWA ist damit eine strategische Investition in Systemintegration und administrative Kontrolle, nicht in universelle Marktreichweite.

FAQ: Häufige Fragen zu Isolated Web Apps

Sind IWAs die Zukunft aller Webanwendungen?

Nein. IWAs sind ein spezialisiertes Werkzeug für High-Trust-Szenarien, nicht ein Ersatz für PWAs. Der offene Charakter des Webs bleibt essenziell für universelle Reichweite und Offenheit. IWAs adressieren gezielt Sicherheitslücken, die im offenen Web nicht lösbar sind.

Kann ich eine IWA im öffentlichen Chrome Web Store veröffentlichen?

Nein. IWAs sind ausschließlich für verwaltete Unternehmensumgebungen konzipiert. Die Installation erfolgt über Admin-Panels und erfordert Zulassung auf einer zentralen Allowlist. Es gibt keine öffentliche Vertriebsplattform.

Wie unterscheiden sich IWAs technisch von Electron-Apps?

IWAs bleiben im Web-Technologie-Stack (HTML, CSS, JS) und nutzen das Browser-Sicherheitsmodell, während Electron-Apps vollen Node.js-Zugang haben und de facto native Anwendungen sind. IWAs bieten stärkere Integrität durch Signierung und Isolation, sind aber restriktiver in den APIs.

Welche Kosten entstehen bei der IWA-Entwicklung?

Die Hauptkosten sind nicht technisch, sondern administrativ: Der Zulassungsprozess erfordert Zeit und Nachweisführung gegenüber Google. Die Entwicklung selbst nutzt Standard-Webtechnologien, aber die Governance- und Versionskontroll-Anforderungen erhöhen den Betriebsaufwand.

Kritik: Die Schattenseiten der Kontrolle

Menschlich: Die Entfremdung vom offenen Web

Die Eleganz von IWAs hat einen bitteren Beigeschmack: Sie zwingen EntwicklerInnen in eine Abhängigkeit von Googles Gutdünken. Wer einmal die mächtigen APIs geschmeckt hat, merkt schnell, dass die Freiheit des offenen Webs dafür geopfert wird. Der Bewerbungsprozess für die Allowlist fühlt sich an wie ein Visumsantrag: undurchsichtig, bürokratisch und demütigend. Kleine Unternehmen oder Open-Source-Projekte, die keine Enterprise-Verträge haben, werden systematisch benachteiligt. Die technische Schönheit der Isolation wird zur psychologischen Belastung, weil man nie sicher sein kann, ob Google morgen noch die eigene Anwendung als „berechtigt“ ansieht. Diese Gatekeeping-Praxis verletzt das Prinzip der technischen Selbstbestimmung und verwandelt die Webplattform in einen verwalteten Garten, dessen Torwächter willkürlich entscheiden.

Philosophisch: Die Paradoxie der verordneten Vertrauenswürdigkeit

IWAs verkörpern eine tiefe Paradoxie: Um mehr Vertrauen zu schaffen, wird Offenheit eingeschränkt. Das Web wurde als dezentraler Raum der wilden Kreativität und des freien Austauschs konzipiert. IWAs kehren dieses Prinzip um: Vertrauen entsteht nicht durch Transparenz und Peer-Review, sondern durch zentralisierte Kontrolle und kryptografische Signierung. Dies ist ein philosophischer Bruch mit dem Open-Web-Gedanken. Statt das Web sicherer für alle zu machen, schaffen wir eine Zweiklassengesellschaft: Eine Klasse von Anwendungen, die mächtig sind, weil sie privilegiert sind, und eine Klasse, die offen ist, aber ohnmächtig. Die Frage ist nicht technisch, sondern ethisch: Wollen wir ein Web, das durch Dezentralität und Offenheit gedeiht, oder eines, das durch Zentralisierung und Gatekeeping „sicher“ ist?

Gesellschaftskritisch: Die Machtkonzentration hinter der Fassade

Hinter der technischen Raffinesse von IWAs verbirgt sich eine bedenkliche Machtkonzentration. Dass nur Google über die Allowlist entscheidet, schafft einen Monopolisten, der den Zugang zu leistungsfähigen Web-APIs kontrolliert. Dies ist nicht nur ein technisches Gatekeeping, sondern ein gesellschaftliches: Es bestimmt, welche Unternehmen, welche Industrien und letztlich welche gesellschaftlichen Interessen als „vertrauenswürdig“ gelten. Die Gefahr ist hoch, dass diese Macht missbraucht wird, um Wettbewerber auszuschalten oder politisch unliebsame Anwendungen zu blockieren. In einer Zeit, in der digitale Infrastruktur zur kritischen Ressource wird, ist es gefährlich, deren Kontrolle einem einzelnen Konzern zu überlassen. Wir brauchen transparente, demokratisch legitimierte Gremien für solche Entscheidungen, nicht undurchsichtige Prozesse im Hinterzimmer von Silicon Valley.

Fazit: Zwei Welten, eine Plattform – Die strategische Wahl

PWA und IWA sind keine Konkurrenten, sondern komplementäre Strategien auf einem Spektrum des Vertrauens. PWAs sind die Wahl für Universalität, Reichweite und niedrige Entwicklungskosten – der Champion des offenen Webs, der NutzerInnen über das Drive-by Web erreicht. IWAs sind die Wahl für kritische Nischenanwendungen, die garantierte Integrität und tiefgreifende Kontrolle über das System oder eingebettete Inhalte benötigen. Sie sind die Antwort auf die Sicherheitsdilemmata des modernen Unternehmens-IT, wo die Risiken des offenen Webs unannehmbar sind. Die Entscheidung für eine IWA ist eine strategische: Sie bedeutet Akzeptanz von Zentralisierung und Gatekeeping im Austausch für unvergleichliche Kontrolle und Sicherheit. Für Unternehmen, die IoT-Integration, sichere Dashboards oder kontrollierte Einbettungen benötigen, ist die IWA-Architektur keine Zukunftsmusik, sondern eine heute verfügbare Realität, die die Lücke zwischen Web und nativer Anwendung endgültig schließt.

Quellen der Inspiration

- Google Chrome Developer Documentation (2025) – Offizielle IWA-Einführung und API-Referenzen

https://developer.chrome.com/docs/iwa - WICG Controlled Frame API Explainer (2025) – Technische Spezifikation und Designrationale

https://wicg.github.io/controlled-frame - WICG Direct Sockets API Draft (2025) – Protokoll- und Stream-Implementierungsdetails

https://wicg.github.io/direct-sockets - Heise Online (2024) – Analyse der IWA-Entwicklung und Enterprise-Fokus

https://www.heise.de/blog/Isolated-Web-Apps-Wird-die-Web-App-Gap-ein-fuer-alle-mal-geschlossen-9540145.html - Chromium Projects Blink Developer Forum (2023/2024) – Launch-Ankündigungen für Controlled Frame und Direct Sockets APIs

https://groups.google.com/a/chromium.org/g/blink-dev - ChromeOS.dev Technical Guides (2025) – Praktische IWA-Entwicklungsanleitungen und Best Practices

https://chromeos.dev/en/web/isolated-web-apps